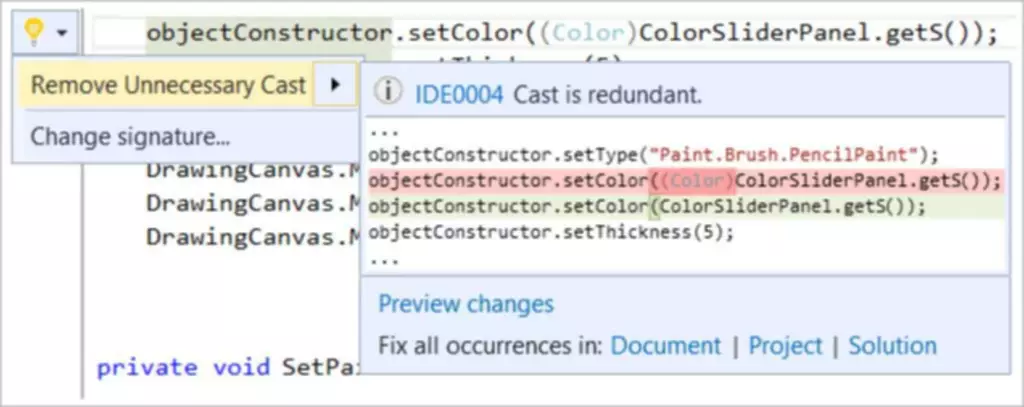

В 2014 году XSS-атака на сайт eBay позволила злоумышленникам украсть личные данные более 145 миллионов пользователей. URL-кодирование необходимо при передаче данных через параметры адресной строки. При выборе метода защиты от XSS важно понимать сильные и слабые стороны каждого подхода. HTML-кодирование с помощью htmlspecialchars() обеспечивает базовую защиту и отличается высокой производительностью, однако может пропускать некоторые сложные векторы атак. Функция htmlentities() предоставляет более надёжную защиту за счет обработки всех специальных символов, но требует больше ресурсов и может излишне экранировать что такое xss данные.

Например, React автоматически экранирует все значения перед https://deveducation.com/ вставкой в DOM, что существенно снижает риск XSS-атак. Кроме того, следует применять корректное кодирование выходных данных. Это помогает обеспечить, чтобы данные, отображаемые на странице, не могли быть интерпретированы как активный контент.

Лучшие Практики Многоуровневой Безопасности Для Предотвращения Xss

Представьте, что ваш сайт — это элитная вечеринка, а CSP — список гостей на входе. Только те, кто в списке, могут войти и начать выполняться (в случае скриптов) или отображаться (в случае ресурсов). Все остальные отправляются восвояси, даже если они притворяются вашими старыми друзьями.

Как Работает Xss Атака И Как Ее Предотвратить

В этой статье я расскажу вам о двух наиболее часто используемых уязвимостях, связанных с Zip-файлами. Я объясняю, откуда берутся эти уязвимости и как они могут использовать системы. Предположим, что наш злоумышленник обнаружил сохраненную уязвимость XSS на странице форума. Для этого примера форум сохраняет сеанс без HttpOnlyатрибута (подробнее об этом здесь ).

В этой статье подробно разберем каждую из этих уязвимостей на примере full-stack приложений, используя Next.js. Однако все концепции применимы и к другим архитектурам, даже за пределами экосистемы JavaScript. Под XSS-уязвимостью подразумеваются «дыры» в безопасности онлайн-проекта, приложения. Изначально они создавались на базе JavaScript, но можно применить HTML и т.д. Существует один из способов поддержания безопасности во всемирной паутине – ограничение домена. Сценарии одного веб-сайта взаимодействуют без ограничений, но их действия не могут распространяться на остальные ресурсы.

Финальным штрихом будет регулярное сканирование на уязвимости с помощью качественного инструмента DAST. По сравнению с сохраняемым XSS, данная уязвимость имеет меньший охват, так как атаке подвергается только тот, кто перешел по ссылке со скриптом. В то время как сохраняемой XSS атаке подвергается любой, кто посетил страницу, на которой разместили эксплойт. Но и обнаружить такую уязвимость сложнее, так как её не получится выявить с помощью статического анализа.

Отзывы, комментарии, формы обратной связи – все это потенциальные точки входа для злоумышленников. Тестировщики программного обеспечения и безопасности всегда должны помнить об этой угрозе и проводить тщательный анализ кода для выявления подобных проблем. Современный интернет наполнен разнообразными угрозами, которые могут причинить ущерб как пользователям, так и владельцам веб-ресурсов. Одна из самых опасных уязвимостей в мире веб-разработки и безопасности – это межсайтовый скриптинг.

К сожалению, не существует единого Локализация программного обеспечения надежного способа предотвратить XSS. Следовательно, важно иметь несколько уровней защиты от межсайтового скриптинга. Одним из эффективных способов защиты является валидация и очистка входных данных. Веб-разработчики и тестировщики должны уделять особое внимание фильтрации пользовательского ввода, что помогает предотвратить внедрение нежелательных скриптов. Использование библиотек и встроенных функций валидации данных значительно снижает риск атак.

Уязвимости Типа Cross-site Scripting

- Главная угроза состоит в том, что большинство sites содержит определенную информацию о посетителях при наличии уязвимых мест.

- Вторая обеспечивает более полное покрытие, но требует больше ресурсов.

- SSRF можно кратко описать как возможность атакующего отправлять запросы через серверное окружение приложения.

Но, опять же, скорее всего на этот сайт вы попали по ссылке из email’а или из личной переписки. Например, установив нужным образом заголовок Permissions-Policy, вы можете указать, что вашему сайту никогда не понадобится доступ к камере пользователя. Это мощная мера защиты на случай, если в ваш сайт всё-таки внедрится вредоносный скрипт (XSS). Даже если хакеру удастся запустить скрипт в браузере жертвы, тот всё равно не разрешит доступ к камере.

При переходе по ссылкам в этих сообщениях пользователи подвергались атаке, и их профили также становились уязвимыми. PHP — серверный язык программирования для веб-разработки, который встраивается в HTML и позволяет создавать динамические веб-сайты, а Python — универсальный язык программирования с чистым и читаемым синтаксисом. Вы будете спотыкаться, падать, может быть даже плакать по ночам.

В контексте защиты от XSS важно понимать различные методы кодирования и экранирования данных. Каждый метод имеет свои особенности и применяется в зависимости от контекста. Это может показаться излишним, но существуют брандмауэры веб-приложений, специально разработанные для предотвращения распространенных веб-атак, таких как XSS и SQL Injection. Использование брандмауэра веб-приложений (WAF) не обязательно для большинства приложений, но для приложений, требующих строгой безопасности, они могут быть отличным ресурсом. Одним из таких WAF является ModSecurity , который доступен для Apache, Nginx и IIS.

Если особо не погружаться в детали, смысл атаки заключается во внедрении вредоносного кода в страницу. Атака не затрагивает серверную часть, но напрямую влияет на клиентскую — на пользователей уязвимого сервиса. В зависимости от приложения вы можете занести в белый список буквенно-цифровые символы и внести в черный список все остальные символы.